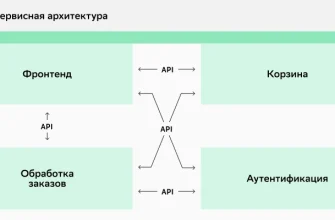

- Паттерны для реализации политик доступа (Access Control): эффективные стратегии защиты ваших данных

- Что такое политики доступа и зачем они нужны?

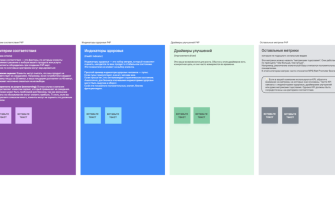

- Типы политик доступа

- Основные паттерны реализации политик доступа

- Дискреционная модель (Discretionary Access Control, DAC)

- Модель ролей (Role-Based Access Control, RBAC)

- Таблица роли, прав и пользователей

- Модель атрибутов (Attribute-Based Access Control, ABAC)

- Пример условий доступа

- Практические рекомендации по внедрению паттернов доступа

Паттерны для реализации политик доступа (Access Control): эффективные стратегии защиты ваших данных

В современном мире, где информация играет ключевую роль в любой сфере деятельности, обеспечение безопасности данных становится приоритетной задачей для компаний и организаций; Реализация политик доступа (Access Control) — это система правил и методов, которые позволяют контролировать, кто и каким образом может получить доступ к определенной информации или ресурсам. В нашей статье мы подробно разберем различные паттерны и подходы, используемые для построения надежных систем контроля доступа, а также поделимся практическими рекомендациями по их внедрению.

Что такое политики доступа и зачем они нужны?

Политики доступа, это набор правил, которые определяют, каким пользователям или системам разрешено взаимодействовать с конкретными ресурсами. Они позволяют:

- Обеспечить безопасность — предотвратить несанкционированный доступ и утечку данных;

- Облегчить управление доступом, централизованно контролировать права пользователей;

- Соответствовать требованиям законодательства, обеспечить соответствие нормативным актам и стандартам.

Современные системы управления доступом используют разные подходы и паттерны, каждый из которых обладает своими преимуществами и недостатками. Далее мы подробно рассмотрим наиболее популярные из них.

Типы политик доступа

Перед тем как перейти к конкретным паттернам, важно понять, какие основные типы политик существуют:

- Доступ на основе идентификации и аутентификации (Identification and Authentication): Проверка личности пользователя.

- Доступ на основе авторизации (Authorization): Определение того, что пользователь может делать.

- Общие политики (General Policies): Правила, распространяющиеся на всех пользователей или группы.

- Специальные политики (Specific Policies): Правила, применяемые к отдельным пользователям или ресурсам.

Эффективное применение этих типов политик обеспечивает баланс между безопасностью и удобством использования систем.

Основные паттерны реализации политик доступа

Рассмотрим подробнее наиболее популярные паттерны, используемые в системах контроля доступа:

Дискреционная модель (Discretionary Access Control, DAC)

Это один из наиболее простых и широко распространенных подходов, когда владелец ресурса сам задает права доступа. Например, владелец файла решает, кто может его читать или редактировать.

| Преимущества | Недостатки |

|---|---|

| Гибкость в управлении правами | Может привести к ошибкам безопасности при неправильных настройках |

| Легко реализовать | Не подходит для крупных систем с большим числом пользователей |

Модель ролей (Role-Based Access Control, RBAC)

Данный паттерн предполагает назначение прав пользователям в зависимости от их роли в организации. Например, администратор, менеджер, сотрудник поддержки — для каждой роли задаются определенные права.

- Основные компоненты: роли, права, пользователи.

- Преимущества: упрощается управление доступом, повышается безопасность.

Таблица роли, прав и пользователей

| Роль | Права | Пользователи |

|---|---|---|

| Администратор | Полный доступ, управление пользователями, настройками | Иванов, Петров |

| Менеджер | Просмотр, редактирование отчетов, управление проектами | Сидоров |

| Сотрудник поддержки | Ответы на заявки, просмотр базы знаний | Кузнецова |

Модель атрибутов (Attribute-Based Access Control, ABAC)

Это более гибкий паттерн, основанный на атрибутах пользователей, ресурсов и окружения. Например, доступ разрешается, если пользователь находится в определенной географической зоне и имеет определенную роль.

- Преимущества: высокая адаптивность и точность контроля.

- Недостатки: сложность реализации и управление атрибутами.

Пример условий доступа

| Атрибут | Условие |

|---|---|

| Роль | Менеджер |

| Географическая зона | Москва |

| Время | Рабочие часы (9:00–18:00) |

Практические рекомендации по внедрению паттернов доступа

Чтобы внедрение систем контроля доступа было эффективным и безопасным, необходимо учитывать ряд важных аспектов:

- Начинайте с анализа требований: определите, какие ресурсы необходимо защитить и кто должен иметь к ним доступ.

- Выбирайте паттерны исходя из масштаба системы: для небольших систем подойдет DAC, для крупных — RBAC или ABAC.

- Автоматизируйте управление: используйте системы управления правами, чтобы избежать ошибок и упростить поддержку.

- Обеспечивайте аудит и мониторинг: регистрируйте все операции доступа для оперативного выявления возможных нарушений.

- Обучайте сотрудников: разъясняйте важность соблюдения правил безопасности и правил политики доступа.

Только в гармонии с этими рекомендациями системы политики доступа могут стать надежной защитой и обеспечить удобство для пользователей.

Реализация политики доступа — это краеугольный камень безопасности любой информационной системы. Правильный выбор паттернов и методов управления доступом позволяет не только защитить данные, но и упростить работу администраторам и пользователям. В нашей статье мы рассмотрели основные модели и паттерны, а также поделились практическими советами по их внедрению. Надеемся, что полученные знания помогут вам создавать более надежные и управляемые системы защиты информации.

Вопрос: Почему важно использовать разные паттерны контроля доступа в современных системах?

Подробнее

| Защита данных | стратегии безопасности | модели доступа | управление ролями | автоматизация политики доступа |

| Безопасность системы | методы контроля доступа | паттерны защиты информации | теории безопасности | авторизация и аутентификация |