- Паттерны для обеспечения безопасности на уровне данных: секреты надежной защиты информации

- Что такое паттерны для защиты данных и почему они важны?

- Ключевые паттерны для обеспечения безопасности данных

- Шифрование данных

- Контроль доступа и роль-based access control (RBAC)

- Аудит и логирование событий

- Лучшие практики логирования

- Дополнительные паттерны и методы защиты данных

- Многофакторная аутентификация (MFA)

- Обеспечение целостности данных

- Разделение данных и изоляция систем

- Практические рекомендации по внедрению паттернов безопасности

Паттерны для обеспечения безопасности на уровне данных: секреты надежной защиты информации

В современном мире, где информация стала одним из самых ценных ресурсов, обеспечение её безопасности выходит на первый план․ Компании и пользователи ежедневно сталкиваются с угрозами: хакерскими атаками, утечками данных, внутренним недобросовестным использованием информации․ Именно поэтому разработка и внедрение паттернов для защиты данных — это необходимость, которую нельзя игнорировать․ В нашей статье мы расскажем о наиболее эффективных паттернах и практиках, позволяющих обеспечить высокий уровень безопасности данных на всех этапах их обработки и хранения․

Что такое паттерны для защиты данных и почему они важны?

Паттерны безопасности — это повторяющиеся решения и шаблоны, которые помогают систематизировать процессы защиты данных․ Они служат своего рода "шаблонами" или "лучшими практиками", применяемыми для устранения уязвимостей и снижения рисков возникновения инцидентов․ В отличие от единичных мер безопасности, паттерны позволяют создавать комплексные системы, учитывающие все возможные угрозы и обеспечивающие параметры защиты на уровне архитектуры, реализации и эксплуатации․

Почему же их внедрение так важно? Во-первых, использование проверенных паттернов минимизирует риск ошибок, которые могут стать точками входа для злоумышленников․ Во-вторых, они помогают повысить уровень доверия к информационным системам как внутри компании, так и со стороны клиентов и партнеров․ В-третьих, нормативное соответствие и стандарты требуют внедрения конкретных мер защиты, зачастую основанных именно на известных паттернах․

Ключевые паттерны для обеспечения безопасности данных

Шифрование данных

Одним из центральных элементов защиты информации является шифрование․ Оно обеспечивает конфиденциальность данных, даже если злоумышленник получил доступ к ним․ Использование эффективных алгоритмов и ключей шифрования, это базовая мера безопасности, которая должна присутствовать в любой системе․

Основные виды шифрования:

- Симметричное шифрование: использует один ключ для шифрования и расшифровки (например, AES)․

- Асимметричное шифрование: использует пару ключей — публичный и приватный (например, RSA)․

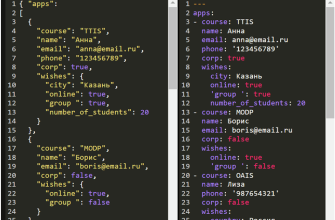

Контроль доступа и роль-based access control (RBAC)

Контроль доступа — это стратегия ограничения возможностей пользователей и системных процессов работать с данными․ Внедрение ролевого контроля доступа позволяет управлять разрешениями на основе ролей, что существенно уменьшает риск внутреннего злоупотребления или ошибочного вмешательства․

| Роль | Разрешения | Описание |

|---|---|---|

| Администратор | Все права | Полный контроль над системой и данными |

| Менеджер | Чтение и изменение данных | Работа с бизнес-данными, без управления системой |

| Пользователь | Только чтение | Ограниченный доступ к информации |

Аудит и логирование событий

Для выявления потенциальных угроз важно вести учет всех действий пользователей и системных событий․ Правильная настройка логирования помогает распознать подозрительную активность и своевременно реагировать на инциденты, а также служит доказательственной базой при расследовании нарушений․

Лучшие практики логирования

- Записывать все важные действия пользователей, особенно связанные с доступом к чувствительным данным․

- Обеспечивать защищенность логов от несанкционированного доступа․

- Анализировать логи регулярно для выявления аномалий․

Дополнительные паттерны и методы защиты данных

Многофакторная аутентификация (MFA)

MFA — это важнейший механизм, усиливающий проверку личности․ Он требует от пользователя предоставить более одного подтверждения своей личности, например, пароль и временный код, отправленный на устройство․

Обеспечение целостности данных

Целостность данных гарантирует, что информация не была изменена без авторизации․ Используются такие методы, как хеширование и цифровые подписи, позволяющие обнаружить любые несанкционированные изменения․

Разделение данных и изоляция систем

Для снижения риска распространения взлома используют разделение данных по сегментам и изоляцию систем․ Это особенно важно для корпоративных решений, где критически важна сегрегация информации․

Практические рекомендации по внедрению паттернов безопасности

- Проводить аудит текущих систем и выявлять уязвимости․

- Разработать стратегию защиты с учетом специфики бизнеса․

- Выбирать проверенные технологии шифрования и аутентификации․

- Обучать сотрудников основам информационной безопасности․

- Постоянно обновлять ПО и патчи․

Безопасность данных — это не разовая акция, а комплексная стратегия, внедрение которой требует системного подхода и постоянного совершенствования․ Использование проверенных паттернов и лучших практик поможет снизить риски, защитить бизнес и обеспечить доверие клиентов․ Важно помнить: безопасность — это инвестиции в будущее, которые окупятся многократно․

Важный вопрос: Какие основные паттерны использования шифрования наиболее актуальны для современных систем защиты данных?

Ответ: На сегодняшний день наиболее актуальными являются симметричное шифрование, такое как AES, благодаря высокой скорости и эффективности для больших объемов данных, а также асимметричное шифрование RSA — для обмена ключами и электронной подписи․ Комбинирование этих методов в рамках гибридных систем обеспечивает надежную защиту, объединяя быстродействие и высокий уровень безопасности․

Подробнее

| Обеспечение безопасности данных | Методы шифрования информации | Практики безопасности для бизнеса | Контроль доступа к данным | Аудит и мониторинг безопасности |

| Тонкости реализации паттернов защиты | Обеспечение целостности данных | Роль MFA в современных системах | Реализация ролевого доступа | Защита логов и аудит событий |

| Современные алгоритмы шифрования | Изоляция систем и сегментация | Обучение сотрудников информационной безопасности | Политика безопасной архитектуры | Обновление и патчи системы |

| Обеспечение соответствия стандартам | Инструменты автоматического анализа безопасности | План реагирования на инциденты | Хранение и резервное копирование данных | Разработка безопасной архитектуры |

| Обеспечение безопасности в облачных платформах | Шифрование в реальном времени | Использование многофакторной аутентификации | Разделение прав доступа | Продвинутые методы защиты данных |