- Паттерны для обеспечения безопасности микросервисов: полный гид по современным практикам

- Основные угрозы микросервисной архитектуры

- Паттерны безопасности для микросервисов

- Аутентификация и авторизация: OAuth2, OpenID Connect

- Механизмы шифрования и защиты данных

- Механизмы обнаружения и предотвращения атак

- Практические паттерны: как реализовать безопасность на практике

- API Gateway и внутренний прокси

- ZeroTrust подход

- Использование контейнеров и безопасных CI/CD пайплайнов

Паттерны для обеспечения безопасности микросервисов: полный гид по современным практикам

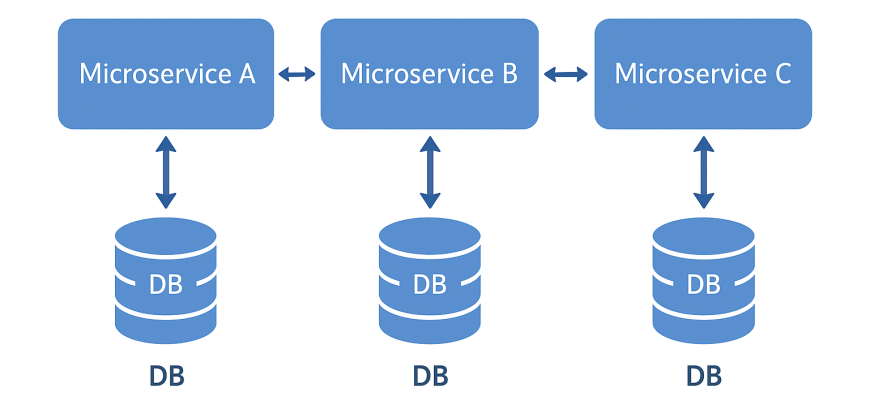

В эпоху цифровых технологий безопасность становится краеугольным камнем архитектуры современных приложений. Особенно это актуально для микросервисной архитектуры, где каждый компонент — это отдельное самостоятельное решение, взаимодействующее через сети. В нашей статье мы подробно разберём ключевые паттерны и подходы, которые помогают обеспечить безопасность микросервисов на каждом этапе их жизненного цикла.

Микросервисы кардинально меняют подход к разработке и развертыванию приложений. Вместо монолитных систем, разбитых на крупные блоки, мы получаем множество меньших компонентов, каждый из которых может иметь свои уязвимости. Именно поэтому внедрение паттернов безопасности становится особенно важным; Мы рассмотрим алгоритмы защиты данных, авторизации и аутентификации, устойчивости к атакам, а также принципы мониторинга и реагирования на инциденты.

Основные угрозы микросервисной архитектуры

Перед внедрением паттернов важно понять, с какими именно угрозами сталкиваются микросервисы. Ниже приведен список наиболее распространенных рисков:

- Несанкционированный доступ, проникновение злоумышленников, использующих уязвимости в системе аутентификации и авторизации.

- Межсервисные атаки, злоумышленники могут внедряться в коммуникацию между сервисами, подделывать запросы.

- Утечка данных — перехват и кража конфиденциальной информации, хранящейся или передаваемой между сервисами.

- Атаки отказа в обслуживании (DoS и DDoS), перегрузка сервисов нагрузкой с целью сделать их недоступными.

- Уязвимости в конфигурации — ошибочные настройки, которые могут привести к обходу систем безопасности.

Паттерны безопасности для микросервисов

Рассмотрим наиболее эффективные и проверенные паттерны, которые помогают бороться с указанными угрозами и повышают уровень безопасности всей системы.

Аутентификация и авторизация: OAuth2, OpenID Connect

Одним из ключевых аспектов безопасности является контроль доступа. В микросервисной архитектуре особое значение имеет использование стандартов, гарантирующих безопасное управление идентификацией.

- OAuth2 — протокол авторизации, позволяющий третьим лицам получать ограниченный доступ к ресурсам пользователя без передачи учетных данных.

- OpenID Connect, расширение OAuth2, добавляющее слой идентификации, позволяющий проверять личность пользователя.

Вопрос: Почему именно эти протоколы считаются стандартом для безопасной авторизации в микросервисных системах?

Ответ: Потому что они обеспечивают разделение ролей, управление токенами, поддержку Single Sign-On (SSO), а также позволяют внедрять строгие политики доступа без излишней сложности.

Механизмы шифрования и защиты данных

Обеспечение конфиденциальности данных в системах микросервисов — это не просто тренд, а необходимость. Использование шифрования, как при передаче, так и при хранении информации, существенно снижает риски утечки.

- Шифрование каналов связи — применение TLS/SSL для защиты данных от перехвата и подделки.

- Шифрование данных в базе, использование методов шифрования для хранения чувствительных данных.

- Ключевая инфраструктура (PKI), управление ключами и сертификатами для аутентификации и шифрования.

Механизмы обнаружения и предотвращения атак

Работа в реальных условиях невозможна без своевременного обнаружения атак. Внедрение систем мониторинга и автоматической реакции помогает противостоять угрозам на ранних этапах.

- IDS/IPS — системы обнаружения и предотвращения вторжений, которые отслеживают подозрительную активность.

- Логирование и аудит — ведение журнала событий для анализа инцидентов и поиска уязвимостей.

- Автоматизированное реагирование, системы, которые автоматически блокируют или ограничивают угрозы по мере их обнаружения.

Практические паттерны: как реализовать безопасность на практике

Теперь, когда мы ознакомились с теоретическими аспектами, перейдём к практическому применению. Какие паттерны можно внедрять прямо сейчас?

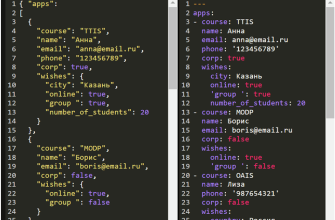

API Gateway и внутренний прокси

Обеспечивает единый вход в систему, управляет маршрутизацией запросов и проверками безопасности.

| Функция | Описание |

|---|---|

| Авторизация | Проверка токенов OAuth2, фильтрация запросов |

| Лимитирование | Защита от DDoS через ограничение скорости |

| Логирование | Запись всех входящих запросов и ответов |

ZeroTrust подход

Без абсолютного доверия к любой системе или пользователю внутри сети, каждый доступ проверяется и подтверждается постоянно.

- Минимизация прав доступа.

- Частая проверка идентификации.

- Микроизоляция компонентов.

Использование контейнеров и безопасных CI/CD пайплайнов

Безопасность начинается на этапе разработки и деплоймента. Использование контейнеров с проверенными образами и автоматизированных пайплайнов помогает снизить риски внедрения уязвимостей.

| Практики | Описание |

|---|---|

| Обновление образов | Регулярно проверять и обновлять контейнерные образы для исправления уязвимостей |

| Автоматизация тестирования безопасности | Внедрение скриптов и инструментов для анализа уязвимостей на каждом этапе |

Обеспечение безопасности микросервисов — это комплексное и многогранное действие, требующее системного подхода. От правильного проектирования и разработки до постоянного мониторинга и реагирования, все элементы должны работать в синергии. Внедрение паттернов, которые мы рассмотрели, поможет снизить риски злонамеренных воздействий и создать устойчивую, надежную инфраструктуру.

Рекомендуем начать с анализа ваших текущих процессов, определить слабые места и постепенно внедрять перечисленные практики. Помните, безопасность — это постоянный процесс, а не одноразовая задача.

Вопрос: Какие паттерны безопасности считаются наиболее важными для защиты микросервисной архитектуры?

Ответ: Наиболее важными являются механизмы аутентификации и авторизации (OAuth2, OpenID Connect), шифрование данных и каналов передачи, использование API Gateway для централизованной безопасности, а также подход ZeroTrust, минимизация доверия и постоянная проверка каждого компонента. В совокупности эти меры значительно повышают устойчивость системы к внешним и внутренним угрозам.

Подробнее

| Обеспечение безопасной коммуникации | Использование TLS, VPN, защищённых каналов | Разработка политики безопасности API и доступа | Настройка межсервисных шифровальных ключей | Реализация отказывательной защиты (fallback) |

| Инструменты для мониторинга безопасности | ELK, Prometheus, Grafana | Автоматические тесты уязвимостей | Обучение команд безопасности | Регулярное обновление систем безопасности |