- Паттерны для безопасности микросервисов: Как защитить ваши приложения

- Почему безопасность микросервисов так важна?

- Основные паттерны безопасности микросервисов

- Аутентификация и авторизация

- Защита сетевого уровня

- Шифрование данных

- Логирование и мониторинг

- Изоляция микросервисов

- Как внедрять паттерны безопасности

Паттерны для безопасности микросервисов: Как защитить ваши приложения

В последние годы архитектура микросервисов становится всё более популярной благодаря своей гибкости, масштабируемости и возможности независимого развертывания. Однако, как и любая другая архитектура, микросервисы требуют особого подхода к безопасности. Мы погрузимся в мир паттернов безопасности, которые помогут обеспечить защиту ваших приложений, и рассмотрим, как правильно использовать их на практике.

Почему безопасность микросервисов так важна?

С увеличением количества атак, направленных на веб-приложения и API, становится всё более актуальным вопрос безопасности микросервисов. Недостаточная защита может привести к утечке данных, взлому системы или даже финансовым убыткам. Важно помнить, что безопасность ⎻ это не просто одна из задач, а задача, которая проходит через весь жизненный цикл разработки приложения.

Мы должны учитывать, что микросервисы часто взаимодействуют друг с другом, а это означает, что уязвимость одного сервиса может угрожать безопасности всей системы. Именно поэтому следует рассмотреть ключевые паттерны, которые помогут минимизировать риски и защитить ваши микросервисы.

Основные паттерны безопасности микросервисов

Аутентификация и авторизация

Аутентификация ⎻ это процесс проверки идентичности пользователя, тогда как авторизация ‒ это процесс предоставления доступа на основе прав. В контексте микросервисов важно использовать централизованные решения, такие как OAuth 2.0 или OpenID Connect, которые позволяют управлять доступом к различным сервисам через один механизм аутентификации.

- OAuth 2.0: Протокол, который позволяет третьим лицам получать доступ к ресурсам без необходимости раскрывать учетные данные пользователя.

- OpenID Connect: Расширение OAuth 2.0 для аутентификации пользователей и получения необходимых атрибутов;

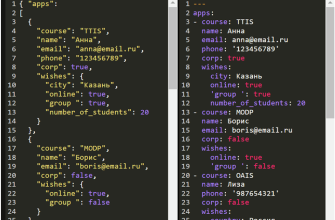

Например, мы можем настроить сервис аутентификации, который будет выдавать JWT-токены (JSON Web Tokens) при успешной аутентификации. Эти токены могут использоваться для авторизации запросов к другим микросервисам в системе.

Защита сетевого уровня

Чтобы защитить микросервисы от несанкционированного доступа, стоит использовать такие подходы, как VPN и межсетевые экраны (firewalls). Это поможет ограничить доступ к микросервисам только с определённых IP-адресов или сетевых сегментов.

- VPN: Создание виртуальной частной сети, которая шифрует все данные, проходящие через сетевые соединения.

- Межсетевые экраны: Использование правил маршрутизации трафика для ограничения доступа к сервисам.

Эти меры помогут создать безопасную среду для взаимодействия между микросервисами, защищая их от внешних угроз.

Шифрование данных

Шифрование данных как в покое, так и в процессе передачи ‒ важная составляющая безопасности. Мы можем использовать такие алгоритмы, как AES (Advanced Encryption Standard) для шифрования конфиденциальных данных.

| Алгоритм | Тип | Ключ |

|---|---|---|

| AES-128 | Симметричный | 128 бит |

| AES-192 | Симметричный | 192 бита |

| AES-256 | Симметричный | 256 бит |

Важно не забывать про шифрование данных, хранящихся в базе данных, чтобы предотвратить уязвимости, идущие с неправильным доступом к хранилищам данных.

Логирование и мониторинг

Логирование и мониторинг ⎻ незаменимые инструменты для быстрого обнаружения инцидентов безопасности. Мы должны имплементировать централизованные системы логирования, которые собирают данные со всех сервисов и анализируют их в режиме реального времени, чтобы обнаружить подозрительные активности.

Мы рекомендуем использовать такие инструменты, как ELK Stack (Elasticsearch, Logstash, Kibana) или Grafana для визуализации и анализа логов. Это позволит нам быстро реагировать на инциденты и минимизировать ущерб.

Изоляция микросервисов

Изоляция микросервисов помогает предотвратить распространение атак в случае, если один из сервисов подвержен компрометации. Мы можем использовать контейнеризацию с помощью Docker и управлении с помощью Kubernetes для достижения этой цели.

Контейнеры предоставляют возможность запуска микросервисов в отдельных средах, что значительно усложняет задачу злоумышленникам, так как им придётся обходить дополнительные уровни защиты.

Как внедрять паттерны безопасности

Теперь мы знаем о паттернах, но как их внедрить в свою архитектуру? Важно понимать, что безопасность микросервисов ⎻ это процесс, а не одноразовая задача. Каждое новое приложение или сервис должны пройти через процесс оценки безопасности на всех этапах разработки.

- На этапе проектирования: Анализируем архитектуру и определяем потенциальные уязвимости.

- На этапе разработки: Имплементируем аутентификацию, авторизацию и шифрование данных.

- На этапе тестирования: Проводим тесты на проникновение и анализируем результаты.

- На этапе развертывания: Обеспечиваем правильные конфигурации и мониторинг системы.

Подходя к каждому этапу с учётом безопасности, мы значительно повышаем шансы на защиту своих микросервисов.

Вопрос к статье: Каковы основные паттерны безопасности, которые следует учитывать при разработке микросервисов?

Ответ: Основные паттерны безопасности включают: аутентификацию и авторизацию, защиту сетевого уровня, шифрование данных, логирование и мониторинг, а также изоляцию микросервисов. Каждый из этих паттернов играет свою роль в комплексной безопасности системы и должен быть интегрирован на различных этапах разработки.

Подробнее

| Безопасность микросервисов | Аутентификация в микросервисах | Шифрование данных | Мониторинг микросервисов | Изоляция сервисов |

| OAuth 2.0 в микросервисах | Безопасное API | Тестирование безопасности микросервисов | Контейнеризация и безопасность | Логирование и аналитика |